NIS-2-Anforderungen effizient importieren und verwalten

Lernen Sie, wie Sie die NIS-2-Anforderungen in Robin Data ComplianceOS® importieren und anschließend bearbeiten. Der Artikel bietet Hinweise zur Bearbeitung und Anpassung der importierten Daten, um die Compliance sicherzustellen.

Inhalt

- Hintergrund

-

Video Management der NIS-2-Kontrollen mit Robin Data ComplianceOS®

- NIS-2-Programm importieren

- NIS-2-Kontrollen verwalten

- Konfiguration der Kontrollen anpassen

- Fortschritt der Umsetzung der NIS-2-Richtlinie überwachen

Hintergrund

Die NIS2-Richtlinie (Network and Information Security Directive) ist eine EU-weite Verordnung, die darauf abzielt, die Cybersicherheit in der EU zu verbessern. Sie erweitert und aktualisiert die ursprüngliche NIS-Richtlinie von 2016, um den gestiegenen Anforderungen an den Schutz kritischer Infrastrukturen gerecht zu werden. Zu den Hauptzielen gehören die Stärkung der Cyber-Resilienz und die Verbesserung der Zusammenarbeit zwischen den EU-Mitgliedstaaten, um Cyber-Bedrohungen besser zu bewältigen. NIS2 legt strengere Anforderungen an Unternehmen in verschiedenen Sektoren fest, darunter Energie, Gesundheitswesen, Finanzen und IT-Dienstleister.

Die Umsetzung der NIS2-Richtlinie stellt viele Unternehmen vor große Herausforderungen, da sie nicht nur technische Sicherheitsmaßnahmen erfordert, sondern auch umfassende organisatorische Anpassungen. Eine zentrale Rolle spielt dabei die Einhaltung der gesetzlichen Vorgaben und die Dokumentation der ergriffenen Maßnahmen. Hier kommt der Einsatz von Robin Data ComplianceOS ins Spiel, die Organisationen dabei unterstützt, die Vorgaben der NIS2 effizient zu erfüllen und zu überwachen.

Video Management der NIS-2-Kontrollen mit Robin Data ComplianceOS®

Die EU-Richtlinie NIS-2 tritt in Kraft und fordert Unternehmen dazu auf, ihre Cybersicherheitsmaßnahmen zeitnah zu aktualisieren und den neuen Anforderungen gerecht zu werden. Die Einhaltung dieser Richtlinie ist entscheidend, um Ihre Organisation vor steigenden Cyberrisiken zu schützen und rechtliche Konsequenzen zu vermeiden.

Mit unserer Softwarelösung Robin Data ComplianceOS® können Sie die NIS-2-Kontrollen zentral und übersichtlich verwalten. Die Anwendung ermöglicht eine kontinuierliche Überwachung und Dokumentation Ihrer Compliance-Maßnahmen – für mehr Transparenz und Sicherheit.

NIS-2-Programm importieren

-

Klicken Sie im Hauptmenü auf Organisationsstammdaten: Es öffnet sich ein Dropdown-Menü.

- Fahren Sie mit dem Mauszeiger über den Menü-Punkt Management-System: Es öffnet sich ein weiteres Dropdown-Menü.

- Klicken Sie im zweiten Dropdown-Menü auf Programme und Kontrollen (Import): Es öffnet sich die Tabellenansicht.

- Klicken Sie auf den Button +Programme: Es öffnet sich ein Slider auf dem Reiter "Importierbare Programme".

- Geben Sie in das Suchfeld NIS-2-Richtlinie ein: Das Programm "NIS-2-Richtlinie" wird angezeigt.

- Klicken Sie auf die Checkboxen neben NIS-2-Richtlinie, um das Programm auszuwählen.

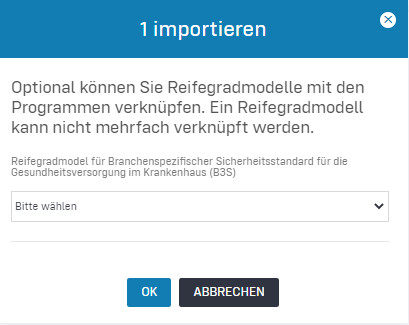

- Klicken Sie auf Importieren: Ein Pop-up Fenster erscheint, indem das zu verknüpfende Reifegradmodell ausgewählt werden kann.

- Wählen Sie im Dropdown-Menü das zuvor angelegte Reifegradmodell aus.

- Klicken Sie auf OK: Die Programme und zugehörige Kontrollen werden importiert.

Hinweis

Verknüpfte Reifegradmodelle können Sie nicht nachträglich ändern. Dies dient dazu, dass Bewertungen einheitlich und konsistent bleiben und um eine einheitliche, zeitliche Entwicklung darzustellen. Wenn Sie kein Reifegradmodell mit dem importierten Programm verknüpft haben, müssen Sie das Programm erneut importieren und verknüpfen.

NIS-2-Kontrollen verwalten

Die importierten NIS-2-Kontrollen verwalten Sie unter dem Menüpunkt Kontrollsystem.

- Klicken Sie im Hauptmenü auf Kontrollsystem: Es öffnet sich ein Dropdown-Menü.

- Klicken Sie im Dropdown-Menü auf Programme & Kontrollen: Es öffnet sich die Tabellenansicht.

- Filtern Sie die Tabelle auf das NIS-2-Programm: Es werden nur die Kontrollen der NIS-2-Richtlinie angezeigt.

- Klicken Sie in der Tabelle auf die Bezeichnung einer Kontrolle: Die Eingabemaske der Kontrolle wird geöffnet.

Konfiguration der Kontrollen anpassen

Bearbeiten Sie die importierten Kontrolle sorgfältig und passen Sie diese an die spezifischen Anforderungen Organisation an. Nehmen Sie bei Bedarf Anpassungen vor, um sicherzustellen, dass alle relevanten Daten und zugehörigen Nachweise, Audits oder Prozesse korrekt verknüpft sind.

Nachfolgend wird die Konfiguration der Kontrollen am Beispiel der Kontrolle "2. Einführung und Umsetzung eines Informationssicherheitsmanagementsystems (ISMS) (wE, wbE)" umgesetzt.

Öffnen Sie die Kontrollen "2. Einführung und Umsetzung eines Informationssicherheitsmanagementsystems (ISMS) (wE, bwE)" wie unter NIS-2-Kontrollen verwalten beschrieben.

wE - wichtige Einrichtung

bwE - besonders wichtige Einrichtung

Inhalt der Kontrolle

Dieser Bereich enthält den Inhalt der Kontrolle sowie den Bezug zum Gesetzestext (z.B. § 30) .

Klassifikation

Wählen Sie im Dropdown-Menü aus, ob die Kontrolle in Ihrer Organisation angewendet wird oder nicht und begründen Sie im nachfolgenden Feld Ihre Auswahl (bspw. die Organisation erfüllt die Kriterien einer wichtigen Organisation und ist verpflichtet die NIS-2-Richtlinie umzusetzen). Anschließend ergänzen Sie den aktuellen Status der Umsetzung.

Reifegradbewertung

Reifegradbewertungen sind ein wichtiger Bestandteil des Compliance-Managements. Reifegradmodelle dienen der Beurteilung des Umsetzungs- und Optimierungsstatus von Kontrollen eines Management-Systems. Weitere Informationen zur Konfiguration von Reifegradbewertungen finden Sie im Artikel Reifegradmodell konfigurieren.

Die Reifegradbewertung der Umsetzung der Kontrolle „Einführung und Umsetzung eines Informationssicherheitsmanagementsystems (ISMS)" gemäß der NIS-2-Richtlinie kann bspw. mithilfe des SPICE-Modells strukturiert bewertet werden.

- SPICE bewertet den Reifegrad in sechs Stufen (0–5), die den Fortschritt und die Effektivität der Implementierung messen.

- Stufe 0 – Unvollständig: Es existiert kein strukturiertes ISMS, und Anforderungen der NIS-2 werden nicht systematisch umgesetzt.

- Stufe 1 – Durchgeführt: Ein ISMS wurde grundlegend eingeführt, jedoch ohne dokumentierte Prozesse oder Kontrollen. Maßnahmen werden reaktiv umgesetzt.

- Stufe 2 – Verwalten: Es gibt dokumentierte Prozesse zur Umsetzung des ISMS, die regelmäßig kontrolliert und nachverfolgt werden. Es erfolgt eine erste Automatisierung der Überwachung mithilfe der Compliance-Software.

- Stufe 3 – Etabliert: Das ISMS ist vollständig integriert und standardisiert. Die Compliance-Software unterstützt den gesamten Prozessablauf, und es besteht eine kontinuierliche Überwachung.

- Stufe 4 – Vorhersehbar: Das ISMS funktioniert stabil und vorausschauend. Die Software bietet detaillierte Auswertungen, Risikomanagement und proaktive Maßnahmen zur Optimierung.

- Stufe 5 – Optimierend: Das ISMS wird kontinuierlich verbessert, und die Compliance-Software unterstützt die kontinuierliche Optimierung durch automatisierte Anpassungen und Best-Practice-Empfehlungen.

-

Auditfeststellung: "Es wurde ein ISMS eingeführt und teilweise dokumentiert. Es fehlt jedoch eine vollständige Implementierung der Sicherheitsrichtlinien sowie ein systematischer Überwachungs- und Verbesserungsprozess. Risikoanalysen werden sporadisch durchgeführt, und es gibt keine festgelegten Prüfzyklen."

-

Art der Abweichung: "Teilweise Abweichung von den Anforderungen: Die Richtlinie verlangt eine vollständige und kontinuierliche Anwendung des ISMS mit regelmäßigen Überprüfungen und Verbesserungen. Aktuell ist dies nur in Teilen erfüllt."

-

Maßnahmen: "1. Erstellung eines umfassenden Risikomanagementprozesses inkl. regelmäßiger Risikoanalysen und -bewertungen. 2. Etablierung eines formellen Verfahrens zur kontinuierlichen Überwachung und Verbesserung des ISMS. 3. Schulung der Mitarbeiter zur Einhaltung und Anwendung der definierten Sicherheitsrichtlinien."

-

Gesamt-Bewertung: "Reifegrad 2 – Wiederholbar: Das ISMS ist teilweise eingeführt und es existieren grundlegende Prozesse. Für eine höhere Reifegradstufe müssen jedoch systematische Überwachungs- und Verbesserungsprozesse etabliert werden, um die Wirksamkeit der Sicherheitsmaßnahmen kontinuierlich sicherzustellen."

Nachweise und Audits mit Kontrollen verknüpfen

Über den Matcher können Sie Programme und Dokumente (wie z.B. Audits oder Nachweise) verknüpfen sowie verknüpfte Dokumente einsehen. Über den Matcher können weitere Dokumente erstellt werden, die mit dem geöffneten Datensatz verknüpft werden können. Eine nähere Erläuterung dazu finden Sie im Artikel Matcher verwenden.

Nachweise hinterlegen

- Wählen Sie im Dropdown-Menü den Bereich Nachweise.

- Klicken Sie neben der Bereichsauswahl auf dem Plus-Icon: Es öffnet sich ein Zwischenfenster.

- Geben Sie im Zwischenfenster die Bezeichnung (bspw. ISO 27001 Zertifikat) ein und wählen Sie den Nachweistyp (bspw. Nachweis) aus.

- Klicken Sie auf Anlegen: Das Zwischenfenster wird geschlossen und der Nachweis ist mit der aktuellen Kontrolle verknüpft.

Audit anlegen und Kontrolle verknüpfen

- Wählen Sie im Dropdown-Menü den Bereich Audit.

- Klicken Sie neben der Bereichsauswahl auf dem Plus-Icon: Es öffnet sich ein Zwischenfenster.

- Geben Sie im Zwischenfenster die Bezeichnung (bspw. NIS-2-Konformitätsprüfung) ein und wählen Sie den Audit-Typ (bspw. internes Audit) aus.

- Klicken Sie auf Anlegen: Das Zwischenfenster wird geschlossen und das Audit ist mit der aktuellen Kontrolle verknüpft.

Verantwortlichkeiten und Schutzbedarf festlegen

Verantwortlichkeiten und Schutzbedarf werden im Governance Tab gepflegt. Der Governance Tab ist in mehreren Dokumenten in der Robin Data ComplianceOS® gleichermaßen verfügbar. Es bietet die Möglichkeit, diverse grundlegende Parameter für das jeweilige Dokument festzuhalten. Eine nähere Erläuterung dazu finden Sie im Artikel Governance Inhalte verwalten. In Bezug auf die Umsetzung der NIS-2-Richtlinie müssen die internen Verantwortlichen regelmäßig prüfen, ob die NIS-2-Kontrollen erfüllt werden und ob der Schutzbedarf der jeweiligen Dokumente noch den aktuellen Risikobewertungen entsprechen.

-

Organisationszuordnung: Weisen Sie die einzelnen Kontrollen der NIS-2-Richtlinie den zuständigen Abteilungen oder Rollen innerhalb des Unternehmens zu (z. B. IT-Sicherheitsbeauftragter, Datenschutzbeauftragter, IT-Abteilung). Jede Abteilung ist für die Umsetzung und Einhaltung der jeweiligen Kontrollen verantwortlich. Stellen Sie sicher, dass klare Verantwortlichkeiten und Kommunikationswege festgelegt sind, um die effektive Umsetzung der Richtlinie zu gewährleisten.

- Schutzbedarf: Bewerten Sie den Schutzbedarf der einzelnen Kontrollen hinsichtlich Schutzklasse, Sicherheitsstufe und Vertraulichkeit der personenbezogenen Daten. Passen Sie Sicherheitsmaßnahmen entsprechend an, um einen angemessenen Schutz vor Cyberrisiken sicherzustellen.

- Gültigkeit: Überprüfen Sie regelmäßig, ob alle Kontrollen der NIS-2-Richtlinie vollständig und korrekt umgesetzt sind. Passen Sie die Gültigkeit der Anforderungen entsprechend den aktuellen rechtlichen Vorgaben sowie den sich ändernden organisatorischen Bedingungen an.

- Historie: Switchen Sie zwischen verschiedenen Versionen des jeweiligen Dokumentes und / oder geben Sie den Termin der nächsten Revision an.

Status festhalten

In diesem Tab ist es möglich, den Status eines Dokumentes zu verwalten und Notizen zu hinterlegen. Stellen Sie sicher, dass alle Anforderungen der NIS-2-Richtlinie in Robin Data ComplianceOS® mit dem entsprechenden Status versehen sind und regelmäßige Notizen zum Fortschritt hinzugefügt werden. Nutzen Sie die farbliche Kennzeichnung, um Prioritäten schnell zu erkennen und rechtzeitig Maßnahmen zu ergreifen.

- Status: Jede Anforderung der NIS-2-Richtlinie muss in der Compliance-Software mit einem aktuellen Status versehen werden, um den Fortschritt der Umsetzung anzuzeigen. Die Statusoptionen könnten beispielsweise folgende sein:

- Neu: Die Kontrolle wurde in das System aufgenommen, aber es wurden noch keine Maßnahmen ergriffen.

- In Bearbeitung: Die Kontrolle wird aktuell bearbeitet, und entsprechende Maßnahmen werden implementiert.

- Zur Prüfung anstehend: Die Kontrolle wurde umgesetzt und steht zur Überprüfung durch eine verantwortliche Person oder Abteilung bereit.

-

Geprüft: Die Kontrolle wurde erfolgreich überprüft, jedoch noch nicht freigegeben.

- Freigegeben: Die Kontrolle wurde vollständig umgesetzt, überprüft und zur Anwendung freigegeben.

- Ausgelaufen (Archiv): Die Kontrolle ist veraltet oder wurde durch neue Anforderungen ersetzt. Sie ist archiviert und nicht mehr aktiv gültig.

- Notizen (Beispiele):

-

- Fügen Sie zu jeder Anforderung kurze Notizen hinzu, um den Umsetzungsfortschritt oder spezifische Beobachtungen festzuhalten. Dies könnte beinhalten:

- „Richtlinie für Notfallmanagement wurde am 15.10.2024 aktualisiert und den relevanten Abteilungen mitgeteilt.“

- „Externe Sicherheitsüberprüfung am 01.09.2024 durchgeführt, Empfehlungen zur Verbesserung der Netzwerksicherheit erhalten.“

- „Schulung der Mitarbeiter zur IT-Sicherheit steht noch aus, geplant für Q4 2024.“

- „Abweichung bei der Dokumentation der Risikoanalyse festgestellt, wird bis zum 30.11.2024 behoben.“

- Farbige Kennzeichnung: Nutzen Sie eine farbliche Kennzeichnung, um den Status und die Dringlichkeit der Kontrollen auf einen Blick sichtbar zu machen:

- Grün: Die Kontrolle ist vollständig umgesetzt und auf dem aktuellen Stand.

- Gelb: Die Kontrolle ist in Bearbeitung oder benötigt baldige Überprüfung.

- Rot: Kritische Abweichung oder noch nicht begonnen – sofortiger Handlungsbedarf besteht.

- Blau: Kontrolle wurde umgesetzt, steht aber zur turnusmäßigen Überprüfung an (z. B. jährliche Überprüfung der Sicherheitsrichtlinien).

Fortschritt der Umsetzung der NIS-2-Richtlinie überwachen

Auf dem Dashboard von Robin Data ComplianceOS können Sie den Gesamt-Score der Umsetzung der NIS-2-Richtlinie überwachen. Das Dashboard bietet eine übersichtliche Darstellung des Umsetzungsstandes der NIS-2-Kontrollen. Stellen Sie dazu sicher, dass alle NIS-2-Kontrollen rechtzeitig umgesetzt und somit dokumentiert werden. Die Dokumentation ist entscheidend, um die Einhaltung der gesetzlichen Vorgaben der NIS-2-Richtlinie nachzuweisen und um sicherzustellen, dass alle relevanten Informationen für zukünftige Audits verfügbar sind. Überprüfen Sie regelmäßig die eingetragenen Fortschritte und behandeln Sie alle Abweichungen oder Herausforderungen über die Tätigkeiten. Einen Überblick über den Reifegrad der Umsetzung der NIS-2-Richtlinie erhalten Sie auf dem Dashboard.

- Klicken Sie auf dem Dashboard im Bereich Reifegrad der Programme auf Kein Programm selektiert: Es öffnet sich ein Dropdown-Menü mit den von Ihnen verwendeten Programmen.

- Klicken Sie auf das Programm NIS-2-Richtlinie: Der Gesamt-Score der Umsetzung der NIS-2-Richtlinie wird auf dem Dashboard in der Tabelle "Reifegrad der Programme" abgebildet.

Weitere Fragen? - Wir sind für Sie da.

Bei Fragen zur Software können Sie sich gern an unseren Support wenden. Sie erreichen uns unter support@robin-data.io.